28 апреля 2014 в 17:56

Использование шифрования в компаниях России

Введение

Немногим более двух десятилетий тому назад криптография в России находилась приблизительно на том же уровне секретности, что и технологии производства оружия – ее практическое применение относилось к сфере деятельности исключительно военных и спецслужб, то есть было полностью подконтрольно государству. В открытом доступе встретить какие-либо издания и научные работы по этому вопросу не представлялось возможным – тема криптографии была закрыта.

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию. персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования

модели угроз персональным данным и разработки на ее основе

системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

- Криптографическое средство должно штатно функционировать совместно с техническими и программными средствами, которые способны повлиять на выполнение предъявляемых к нему требований. [3, с 15.]

- Для обеспечения безопасности персональных данных при их обработке должны использоваться сертифицированные в системе сертификации ФСБ России криптосредства. [3, с 15.]

Криптографическое средство, в зависимости от обеспечиваемого им уровня защиты, может быть отнесено к одному из шести классов (КС1, КС2, КС3, КВ1, КВ2, КА1). Внедрение криптосредства того или иного класса с систему защиты обуславливается

категорией нарушителя (субъекта атаки), которая определяется оператором в модели угроз.

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

- шифрование данных на удаленном сервере;

- поддержку асимметричной криптографии;

- прозрачное шифрование;

- шифрование сетевых папок;

- возможность разграничения прав доступа к конфиденциальной информации между сотрудниками компании;

- возможность хранения сотрудниками закрытых ключей на внешних носителях информации (токенах).

Итак, второе применение СКЗИ – это защита конфиденциальной информации компании. Средство шифрования, поддерживающее вышеперечисленные возможности, способно обеспечить достаточно надежную защиту, однако непременно должно использоваться как составляющая

комплексного подхода к защите информации. Такой подход дополнительно подразумевает использование межсетевых экранов, антивирусов и файерволлов, а также включает разработку модели угроз информационной безопасности, выработку необходимых политик ИБ, назначение ответственных за информационную безопасность, контроль электронного документооборота, контроль и мониторинг деятельности сотрудников и др.

Электронная подпись (ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников. Кроме того, ЭП сокращает расходы предприятия на заключение договоров, оформление платежных документов, получение различных справок от государственных учреждений и многое другое.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

При создании ЭП они должны:

- показывать лицу, подписывающему электронный документ, содержание информации, которую он подписывает;

- создавать ЭП только после подтверждения лицом, подписывающим электронный документ, операции по созданию ЭП;

- однозначно показывать, что ЭП создана.

При проверке ЭП они должны:

- показывать содержание электронного документа, подписанного ЭП;

- показывать информацию о внесении изменений в подписанный ЭП электронный документ;

- указывать на лицо, с использованием ключа ЭП которого подписаны электронные документы.

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как

Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe

сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Далее более подробно остановимся на возможности внедрения CyberSafe Enterprise в системы защиты персональных данных. Эта возможность существует благодаря поддержке программой криптопровайдера КриптоПро CSP, сертифицированного ФСБ РФ в качестве СКЗИ классов КС1, КС2 и КС3 (в зависимости от исполнения) и оговорена в п. 5.1

«Методических рекомендаций по обеспечению с помощью криптосредств безопасности персональных данных»:

«Встраивание криптосредств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы)».

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

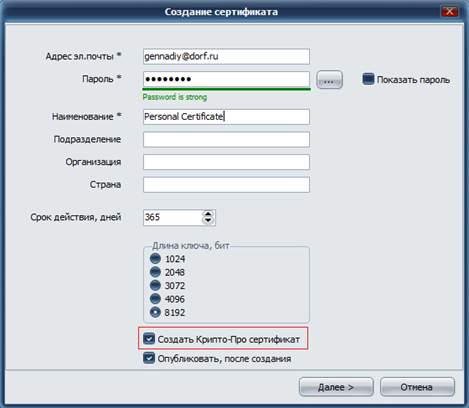

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

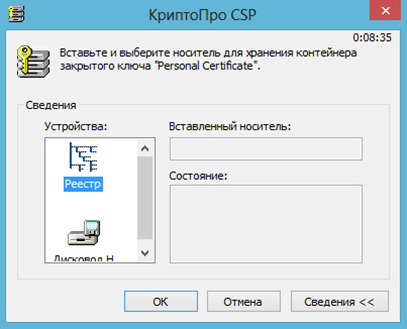

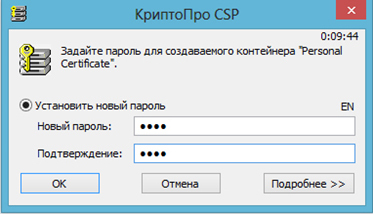

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

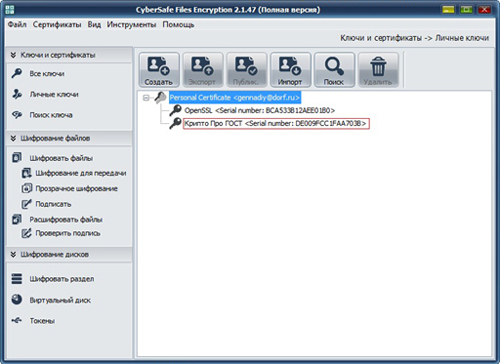

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

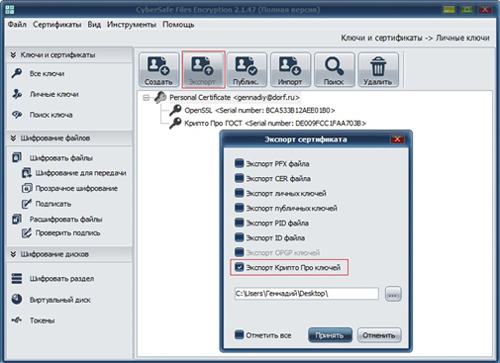

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

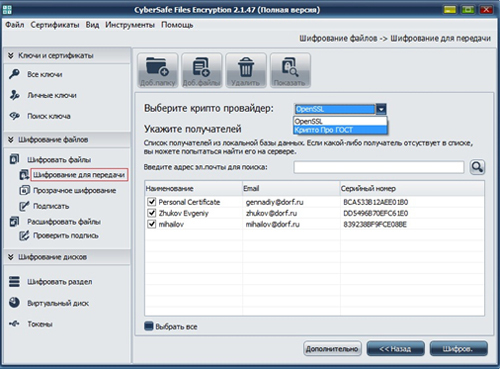

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

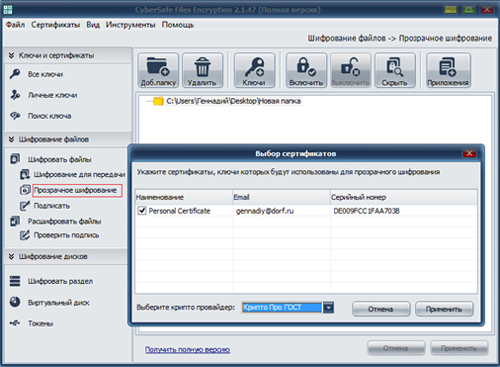

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Документы:

1. Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ.

2. Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденное Постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781.

3. Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации, утвержденные руководством 8 Центра ФСБ России 21 февраля 2008 года № 149/54-144.

4. Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации, утвержденное Приказом ФСБ РФ от 9 февраля 2005 г.№ 66.

5. Требования к средствам электронной подписи и Требования к средствам удостоверяющего центра, утвержденные Приказом Федеральной службы безопасности Российской Федерации от 27 декабря 2011 г. № 796.

Любая компания, которая использует linux/freebsd сервера, коммутаторы/маршрутизаторы juniper, cisco, extreme networks, huaway и т.д. используют нормальную криптографию, не сертифицированную, не имеющую отношения к фапси, ГБ, фсб, и прочим постсоветским артефактам.

Это SSH и SSL. И чхали они на российскую сертификацию. Не зря openbsd выпиливает ГОСТы из libressl нафиг, их всё равно никто не использовал.

Вы про «нормальную криптографию» пишете, имея ввиду, в частности, OpenSSL? Ту, в которой два года никто не замечал дыры, а потом аж две конторы одновременно (!!!), как по команде, обнаружили подвал? И после этого можно говорить что-то о западной криптографии? У какого-нибудь OOO, конечно, проблем нет и не будет.

А вы мне в ответ покажите хоть одно CVE для русских «суперкриптопродуктов». В OpenSSL ищут и находят. Публично. Русской криптографией никто особо не интересуется по причине неуловимого джо, но думаю, при необходимости тоже ищут. И находят. Приватно. И оно не фиксится, разумеется.

Просто удивительно степень русофобии среди определенных масс как львiвского так и патологически московского населения. То что скандалы с PGP, OSSL, Google, Skype, Microsoft, Aplle в области безопасности у всех наслуху, то что более менее серьезные вендоры на карандаше АНБ — секрет Полишинеля… А русские ГБшные «артефакты» «взламывали» и «юзали» бэкдоры тока форумные барыги… Ладно бы кто-то реально был бывший фэс, и умничал, как Сноуден, например… а так. И главное на конкретный вопрос про уязвимости, отвечают про паяльник а такие же «специалисты» охотно плюсуют. Так я предлагаю тот кто хочет реально предъявить пусть расскажет где и как он реализовывал криптозащиту и назовет номер лицензии своей конторы, на основании которой он получил допуск к гос тайне, к которой относятся приказы и нормативы по криптографии. Я вот могу, например. Если кто-то попросит.

Кстати, когда Крым взяли, ни одного сообщения, ни одного радиоперехвата. В конгрессе шум и гам, а наши только успевают выкладывать инфу за инфой, прослушку за прослушкой в ютуб. Так что, покупайте памперсы, господа, русофобы, а то сиденье испачкаете.

Про паяльник — это вы с товарищами, которые про них вам говорят. Я же говорю про другое.

Существующая система разработки ПО не позволяет создавать ПО без ошибок. Для публичных продуктов существуют best practice по реакции на обнаруженные уязвимости, и одна из них — публикация CVE. Для инхаус продуктов — это пожалуйста, можно не публиковать. Но для публичного ПО публикация является практически обязательной.

Я не вижу никаких CVE, это значит, что культуры оповещения об уязвимостей нет. Или, как я сказал выше, кто-то магически научился писать ПО без ошибок. Единственный в мире и только в области криптографии, ага, ага.

А о том, как в РФ обычно относятся к безопасности как раз на примере heartbleed'а и видно. Сколько банков — и практически никто не уведомил клиентов. Скандальчик с ВТБшным процессингом помним?

Ещё раз повторю простую выдержку: нет CVE, нет культуры устранения уязвимостей.

А при чём тут радиоперехваты, жучки в телефонах у оппозиционеров и т.д. — я не понимаю.

Правила использования электронной цифровой подписи при ... |

Договор об использовании электронной цифровой подписи (Договор) –

договор присоединения, ... Электронный документ - совокупность данных в

электронном ... на копии документа сотрудником Банка, осуществляющим

регистрацию. ... путем передачи в Банк электронных документов,

подписанных ЭЦП, ...

http://www.vtb24.ru/investing/other/depositary/edocs/Documents/pril_2.doc |

Соглашусь. Но наша криптография для внутреннего пользования. Как у евреев для своего. Непонятно почему столько нападок на нашу? Вы читали статью? Там говорится о Крипто-Про. Сертифицированная криптография отличается от математического ГОСТА закрытыми технологиями, с грифами. Я говорю, потому что мы этим занимаемся. Именно поэтому и судить о ней (технологии) и ее слабостях могут люди ее внедрявшие. А таковых в этой ветке нет, это факт.

Об электронной подписи для «начинающих» - Дело-пресс |

Как выглядит процедура получения сотрудниками электронных подписей в ...

Электронный обмен данными осуществляется посредством

информационных систем, ... Чем различаются между собой 3 вида

электронной подписи .... 4 Федерального закона «Об электронной цифровой

подписи» и условий, ...

http://delo-press.ru/articles.php?n=12140 |

Сертифицированная криптография отличается от математического ГОСТА закрытыми технологиями, с грифами. Я говорю, потому что мы этим занимаемся. Именно поэтому и судить о ней (технологии) и ее слабостях могут люди ее внедрявшие.

Так это не безопасность, когда информация хотя бы о самом факте наличия уязвимостей не публикуется. Подобный совковый сертифицированный софт в конторах как правило годами не трогают, пока петух не клюнет. А клюнуть он мог бы в виде того самого CVE вида хотя бы «ребята, в результате бага мы нечаянно начали шифровать всё не ГОСТом, а XOR'ом, извиняйте, поправлено в такой-то версии». Если неизвестно о конкретных багах, то считаем, что весь софт — один большой баг, и плевать на лицензии и сертификации.

CVE один из путей. Другой — репутация. Можно сколько угодно подозревать соседа в связях с соседкой, но только доказанный факт может изменить репутацию. В данном случае нет ни ОДНОГО известного мне случая проблем с российской криптографией, практических. А вот насчет западной — сколько угодно. Конкретно, продукт Крипто-Про используется в десятках тысяч предприятий, государственного, военного, гражданского, банковского, коммерческого сектора. На протяжении более 20 лет. Это называется репутация.

Этот миф проистекает из достаточно старого Постановления Правительства от 26 июня 1995 г. №608 «О сертификации средств защиты информации» (в редакции Постановлений Правительства РФ от 23.04.1996 № 509, от 29.03.1999 № 342, от 17.12.2004 № 808), в котором есть такие строки «криптографические (шифровальные) средства должны быть отечественного производства и выполнены на основе криптографических алгоритмов, рекомендованных Федеральной службой безопасности Российской Федерации». Однако сразу надо сказать, что данный абзац касается только средств защиты государственной тайны, а во вторых перед ним есть и другое предложение, которое все обычно забывают «Указанные средства (для защиты гостайны — А.Л.) подлежат обязательной сертификации, которая проводится в рамках систем сертификации средств защиты информации». Иными словами для защиты гостайны необходимо, чтобы система криптографической защиты была отечественного производства, использовала отечественные алгоритмы криптографической защиты и имела сертификат ФСБ. А что с иной информацией? Может быть там использование только ГОСТ 28147-89 или ГОСТ Р 34.10-2001 является «разрешением на работу»?

На самом деле все гораздо проще. На сегодняшний день нет единых требований по использованию систем криптографической защиты информации (СКЗИ), которые бы однозначно давали ответ на вопрос «какие алгоритмы и когда можно использовать?» Общее правило таково — режим защиты информации путем использования СКЗИ устанавливается обладателем информации, собственником (владельцем) информационных ресурсов (информационных систем) или уполномоченными ими лицами на основании законодательства Российской Федерации. Иными словами особые требования к используемому алгоритму государством не предъявляются, оставляя право выбора за владельцем/собственником информации или информационной системы. Он волен использовать любой алгоритм, который посчитает нужным и который не противоречит дополнительным ограничениям, прописанным в Приказе ФСБ от 9 февраля 2005 г. № 66 «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации» (положение ПКЗ-2005):

· для открытой информации действуют требования, установленные собственником/владельцем этой информации.

· для информации ограниченного доступа, подлежащей защите в соответствии с законодательством Российской Федерации (коммерческая тайна, персональные данные и т.д.), действуют требования данного законодательства и подзаконных актов, разработанных во исполнение данного законодательства и при соблюдении необходимых условий принятия и опубликования нормативно-правовых актов.

· для информации ограниченного доступа, для которой отсутствуют особые требования законодательства (например, банковская или медицинская тайна), и собственником которой является не государственный орган, действуют требования, установленные собственником/владельцем этой информации.

· для информации, обрабатываемой в государственных органах или при взаимодействии с ними, действуют требования, установленные ПКЗ-2005.

Требования же использования только российских алгоритмов криптографической защиты существуют только для защиты государственной тайны, информационно-телекоммуникационных систем и сетей критически важных объектов, федеральных органов исполнительной власти, органов исполнительной власти субъектов Российской Федерации, органов местного самоуправления и организаций, осуществляющих выполнение работ или оказание услуг для государственных и муниципальных нужд.

Таким образом, можно сделать вывод, что в большинстве ситуаций можно использовать СКЗИ, поддерживающие не только ГОСТ 28147-89, но и DES, AES и другие криптографические алгоритмы (если иное явно не оговорено федеральным законодательством).